- Հեղինակ Lauren Nevill nevill@internetdaybook.com.

- Public 2024-01-11 01:06.

- Վերջին փոփոխված 2025-01-23 15:20.

Հաճախ անձը, ով ներբեռնում է, օրինակ, իր կայքի CMS- ի համար նոր ձևանմուշ կամ լրացում, հայտնվում է տհաճ իրավիճակում. Ձևանմուշը տեղադրելուց հետո հանկարծակի հայտնվում են գովազդային սպամ հղումները Դրանք գուցե տեսանելի չեն, բայց թաքնված են օգտագործողի աչքերից: Բայց դրանք հստակ տեսանելի են որոնող ռոբոտի համար: Եվ այս անցանկալի գովազդը բացասաբար է ազդում կայքի վարկանիշի և որոնիչի վստահության վրա, ինչը նշանակում է, որ կայքը որոնման արդյունքներով ցածր կլինի, քան կարող էր լինել: Եկեք պարզենք, թե ինչպես մաքրել ձեր կայքը անցանկալի կողմնակի կոդից:

Անհրաժեշտ է

- - Սեփական կայք `հանրաճանաչ CMS- ից մեկում` Joomla, WordPress կամ այլոց;

- - ինտերնետին միացված համակարգիչ:

Հրահանգներ

Քայլ 1

Նախ, դուք պետք է որոշեք, թե որտեղ են կողմնակի գովազդները ցուցադրվում էջի ծածկագրում: Դա անելու համար բացեք մեր կայքը զննարկչում այն էջում, որտեղ կա անցանկալի կոդի առկայության կասկած: Եթե ինչ-որ մեկի կոդը ձեզ է եկել հաստատված ձևանմուշից, ապա, ամենայն հավանականությամբ, սպամի գովազդները կլինեն ոչ թե հիմնական էջում, այլ կայքի ներքին էջերում:

Բացեք կայքի աղբյուրի կոդը (զննարկիչների մեծ մասում դա արվում է Ctrl + U ստեղնաշարի դյուրանցման միջոցով): Սկսած սկզբնական կոդի մեջ https:// համադրությունը որոնելը ամենաարագ ձևն է գովազդը միշտ հղումներ է: Եթե գտնում եք հղումներ, որոնք չեք տեղադրել, ապա ձեր վախերն ապարդյուն չեն անցել: Հիշեք այն տարրի նույնացուցիչը (id) կամ դասը (դասը), որում տեղադրված է գովազդը:

Քայլ 2

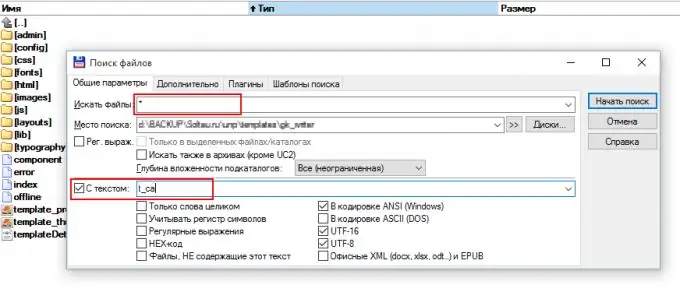

Հաջորդ քայլը ձեր կայքի ներբեռնումն է FTP ձեր համակարգչում. Ավելի արագ որոնեք ձեր համակարգչում: Ներբեռնելիս որոնեք այն ֆայլերը, որոնք պարունակում են ավելի վաղ ձեր կողմից սահմանված id- ի կամ դասի անունով տեքստ: Հարմար է որոնել `օգտագործելով տեսակի ֆայլերի կառավարիչ:

Քայլ 3

Հնարավոր է ՝ ոչինչ չես գտնի: Սա զարմանալի չէ, քանի որ հարձակվողները հաճախ կոդացնում են (ծածկագրում) իրենց ծածկագիրը: Եվ հաճախ ծածկագրման համար օգտագործվում է ներկառուցված PHP գործառույթ, որը կոչվում է base64_decode: Հետեւաբար, հաջորդ բանը, որ դուք պետք է անեք, որոնել ներբեռնված ֆայլերը base64_decode տեքստով: Այս գործառույթով, ամենայն հավանականությամբ, կգտնեք մի քանի php ֆայլեր: Ուշադիր ուսումնասիրեք դրանք: Եթե այս գործառույթն օգտագործող ծածկագիրը միայն ինչ-որ բան է ծածկագրում, ապա ցուցադրում այն էջում, ապա հավանաբար սա հենց այն է, ինչ մենք փնտրում ենք: Օրինակ, կարող է լինել սրա նման մի շինություն. $ V փոփոխականը կարող է ունենալ ցանկացած անուն: Պատրաստեք ֆայլի կրկնօրինակ պատճենը և այնուհետև ջնջեք ծածկագրի բոլոր բաժինները, որտեղ տեղի է ունենում այս կառուցվածքը:

Քայլ 4

Այժմ վերբեռնեք ֆայլի «մաքրված» տարբերակը սերվերին: Համոզվեք, որ ձեր կայքը աշխատում է: Եթե կայքը նորմալ աշխատում է, և աղբյուրի կոդը դիտելիս անհայտացել են գովազդային սպամի հղումները, ապա ամեն ինչ արվել է ճիշտ: Եթե կայքը սխալ է տալիս, ապա նոր ֆայլը փոխարինեք պահված պահուստով: Կա երկու տարբերակ. Կա՛մ դա վնասակար ծածկագիր չէ, կա՛մ ծածկագիրն ունի ինչ-որ ինքնապաշտպանության գործառույթ: Ամեն դեպքում, դուք պետք է ավելի խորը հասկանաք:

Քայլ 5

Տեսեք, թե ինչ ֆայլեր են օգտագործվում էջը կառուցելու համար: Դա անելու համար «/ html» պիտակը փակելուց հետո կաղապարի վերջում տեղադրեք հետևյալ կոդը. Այս կոդը կցուցադրի այն ֆայլերը, որոնք մասնակցում են ձեր կայքի յուրաքանչյուր էջի ստեղծմանը: Անցանկալի ծածկագիրը միանշանակ կլինի այս ցուցակից մեկ կամ ավելի ֆայլերում: Listանկը կարող է բավականին երկար լինել, բայց այն դեռ կսահմանափակի ձեր որոնումը: